Cloud Computing

Sicherheit beim Cloud Computing

The Best Place to Buy, Sell, and Pay with Cryptocurrency

The purpose of this website is solely to display information regarding the products and services available on the App. It is not intended to offer access to any of such products and services. You may obtain access to such products and services on the App.

Please note that the availability of the products and services on the App is subject to jurisdictional limitations. may not offer certain products, features and/or services on the App in certain jurisdictions due to potential or actual regulatory restrictions.

Blockchain Explained: The difference between blockchain and Bitcoin

The Bitcoin Origin Story

In late 2008, around the time of the financial crisis, a ground-breaking post appeared on a little-known internet forum entitled Bitcoin: A peer-to-peer electronic cash system. It was written by a mysterious person called Satoshi Nakamoto, a pseudonym used to disguise the author’s true identity.

Satoshi thought that the banks and governments had too much power that they used in their own self-interests. Satoshi envisaged a new type of money called Bitcoin that could change that: a cryptocurrency that wasn’t controlled or run by central banks or governments, that you could send anywhere around the world for free, with no person or institution in charge.

At first nobody paid attention to Satoshi’s wild ideas – but slowly more and more people started buying and using Bitcoin. Many believed it was the future of money, and the worse the big banks behaved the more popular it became.

Since it was formulated and launched in 2009, Bitcoin has grown to a network of around 10,000 “nodes” or participants which use the Proof of Work system to validate transactions and mine bitcoin.

This democracy prevailed until the development of specific mining computers called ASICs which overtook other less powerful machines, and companies began to profit from amassing miners and mining technology. It is still possible for an individual to take part in the Bitcoin process, but it is expensive to set up and the return on investment fluctuates with the highly volatile value of bitcoin itself.

Today, massive mining pools are owned or controlled by large corporations, and power is centralising again. This evolution has somewhat undermined Satoshi’s original vision for blockchain in which the "power” of participants was designed to be evenly distributed - but is now concentrated in the hands of half a dozen mining conglomerates.

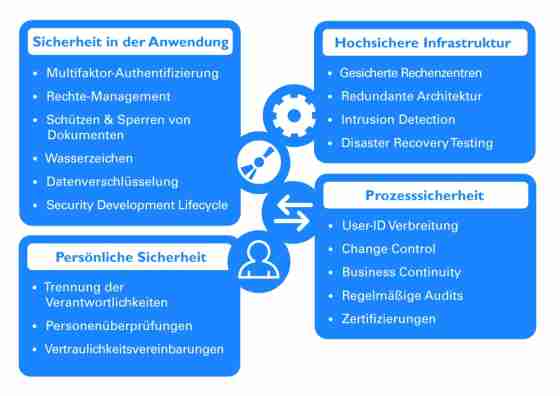

Sicherheit beim Cloud Computing

Cloud Computing ist derzeit in aller Munde – manche Unternehmen stehen der Wolke aufgrund von Sicherheitsbedenken jedoch noch immer skeptisch gegenüber. Zweifellos sind der Sicherheitsstatus in der Cloud und die Security-Verfahren, durch die sich SaaS-Dienstleister unterscheiden, für IT-Entscheider grundlegende Themen. In unserem Fachbeitrag helfen wir Ihnen mit einer Checkliste dabei, die besten Sicherheitskonzepte für die Cloud zu finden.

Bild 1: Die Sicherheitsregeln für Cloud-basierte Dienste lassen sich in vier Teilbereich untergliedern

Anwendungssicherheit

Was sie wissen – User-IDs, Passwörter, Passphrases persönliche Daten, et cetera

Was sie haben – PCs, Laptops, Hardware-Tokens (zum Beispiel SecurID), Smart Phones et cetera

Wer sie sind – Fingerabdruck, Iris- oder Netzhautscans et cetera

Infrastruktursicherheit

Aktuelle Cloud-Lösungen decken eine breite Palette von Geschäftsbedürfnissen ab, darunter Anwendungen für On-Demand-Collaboration, Webkonferenzen, IT-Service-Management, Online Backup oder Customer Relationship Management. Die Folge: Immer mehr kritische Informationen befinden sich in der Cloud. Doch trotz umfassender Kenntnisse über die Funktionsweise des On-Demand-Modells und seiner Vorteile, wie Kosteneffizienz, schnelle Anwendung, Flexibilität und Skalierbarkeit, fasst diese Technologie bei vielen Unternehmen nur langsam Fuß.Ein Grund für die Zurückhaltung in puncto Umstellung auf SaaS sind Sicherheitsbedenken. Übermittelt ein Unternehmen sensible Daten über das Internet, sind strenge Kontrollen nötig, um die Sicherheit, Vertraulichkeit, Verlässlichkeit und Integrität sowie die Einhaltung gesetzlicher Vorschriften zu gewährleisten. Solche Kontrollen müssen sämtliche Organisationen umfassen, an die Dienste ausgelagert werden. Denn auch hier ist das Einhalten von rechtlichen, ethischen und gesetzlichen Vorschriften zum Schutz von Informationen essenziell. Cloud-basierte Systeme beziehen sich auf vier Hauptbereiche – Anwendungs-, Infrastruktur-, Prozess- und Personalsicherheit –, die jeweils eigenen Sicherheitsregeln unterliegen.Der Sicherheitsbedarf beginnt bereits bei der zugrunde liegenden Anwendung und sobald sich der Endbenutzer ins System einloggt. Die besten SaaS-Anbieter schützen ihr Angebot durch starke Authentifizierungs- und Autorisierungssysteme. Die Authentifizierung stellt sicher, dass nur Benutzer mit einem gültigen Berechtigungsnachweis Zugriff erhalten. Die Autorisierung steuert, auf welche Dienste und Daten der einzelne zugelassene Benutzer zugreifen kann.Um zu verhindern, dass Passwörter geteilt werden, sollte die Anwendung nicht zulassen, dass das Einloggen mit einer einzelnen User-ID an mehreren Orten gleichzeitig möglich ist. Zusätzlich zur Verwendung eines Passwortes – einer Form der einfachen Authentifizierung – wird die Identität des Benutzers durch mehrfache Authentifizierung nochmals bestätigt. Diese dient als Schutzschild, um Benutzer und Kunden vor unbefugtem Zugriff auf ihre Inhalte und Daten zu bewahren. Die mehrfache Authentifizierung bietet ein höheres Sicherheitsniveau, wie es häufig bei staatlichen oder Finanzinstitutionen erforderlich ist. Elektronische Systeme verwenden die von den Benutzern angegebenen Informationen, um zu überprüfen, ob der User auch tatsächlich die autorisierte Person ist.Diese Informationen beruhen auf einer Kombination von Tokens, die sich in die folgenden drei Kategorien einordnen lassen:Durch Echtzeit-Berichte und die Überprüfungen der Benutzeraktivität ist ersichtlich, wer wann auf was zugreift und welche Änderungen vorgenommen wurden. Zusätzlich sollte kontrolliert werden, wer Dokumente drucken, kopieren oder weiterleiten darf. Auch ist es wichtig festzulegen, wie sich solche Aktivitäten, sofern nicht ausdrücklich genehmigt, verhindern lassen – selbst nachdem die Dokumente den Unternehmensbereich verlassen haben. Stabile Wasserzeichen-Funktionen helfen, dass Unterlagen nicht ohne Erlaubnis reproduziert oder verbreitet werden.Außerdem ist es klug, den Zugriff auf die Anwendung durch eine wirksame Verschlüsselung abzusichern, um unbefugtes Sniffing (Schnüffeln) oder Snooping (Ausspionieren) von Online-Aktivitäten zu verhindern. Um Datenübertragungen von Kunden jederzeit zu schützen, muss eine Kodierung vorhanden sein. Des Weiteren sollten bei der Entwicklung und Verwendung der Anwendung SDL-Prozesse (SDL = Security Development Lifecycle) eingehalten werden.Cloud-Dienste sind nur so gut wie ihre Verfügbarkeit. Die Anbieter müssen eine hochverfügbare, redundante Infrastruktur besitzen, um ihren Kunden unterbrechungsfreie Dienste bieten zu können. Die Infrastruktur sollte zudem Echtzeit-Replikation, mehrere Anschlüsse, wechselnde Energiequellen und moderne Notfallsysteme beinhalten, um umfassenden Datenschutz zu gewährleisten. Netzwerk- und Peripheriesicherheit haben für die Infrastrukturelemente oberste Priorität. Daher bedarf es moderner Technologien für Firewall, Load Balancer sowie Zugriffsicherungs-/Präventionssysteme, die permanent durch erfahrenes Sicherheitspersonal überwacht werden. Zudem sollten die Anbieter im Falle einer Störung stabile Wiederherstellungsverfahren zum Schutz ihrer Daten bieten und regelmäßig Disaster-Recovery-Tests durchführen.